Một lỗ hổng mới được phát hiện trong OpenSSL ảnh hưởng đến hơn 11 triệu website và các dịch vụ email đang được bảo vệ bởi chuẩn kết nối Secure Sockets Layer (SSLv2).

Lỗ hổng cực kì nguy hiểm mới được phát hiện trong OpenSSL có tên DROWN. Nó có thể được khai thác để thực hiện một cuộc tấn công giải mã dữ liệu nhạy cảm, can thiệp kết nối HTTPS bảo mật bao gồm mật khẩu và thông tin thẻ thanh toán. Cuộc tấn công có thể thành công trong vài giờ hoặc thậm chí ngay lập tức, đội ngũ gồm 15 chuyên gia bảo mật đến từ các trường đại học và cộng đồng công nghệ thông tin cảnh báo lỗ hổng vào thứ ba tuần này.

Tấn công DROWN là gì? – Lỗ hổng OpenSSL

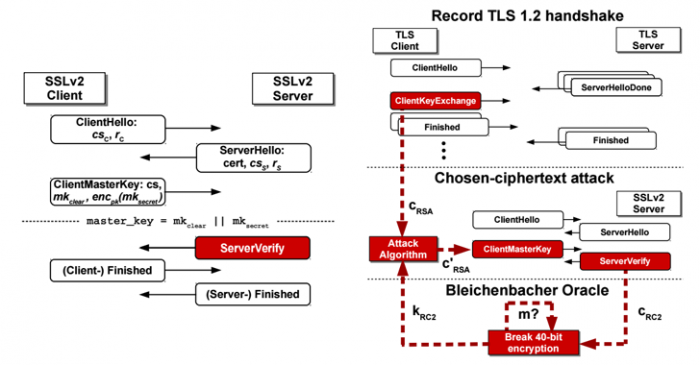

DROWN là viết tắt của “Decrypting RSA with Obsolete and Weakened eNcryption.” (giải mã RSA với mã hóa cũ và yếu). DROWN là một cuộc tấn công đa giao thức sử dụng điểm yếu trong cài đặt SSLv2 đối với transport layer security (TLS) và có thể giải mã phiên làm việc TLS thu thập được từ phía client.

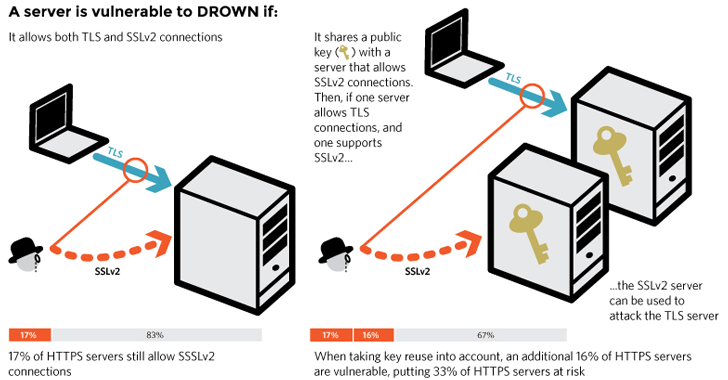

Mặc định trong phiên bản mới nhất không cho phép kết nối SSLv2, quản trị viên đôi khi sử dụng thiết đặt này nhằm tối ưu hóa ứng dụng. DROWN cho phép tin tặc giải mã kết nối HTTPS bằng cách gửi một gói tin độc hại đến máy chủ. Hoặc nếu chứng chỉ của máy chủ đó dùng chung với máy chủ khác, tin tặc có thể thực hiện thành công tấn công Man-in-the-Middle (MitM).

Hơn 33% các máy chủ HTTPS đều có nguy cơ ảnh hưởng bởi tấn công DROWN. Xấp xỉ 11 triệu máy chủ trên toàn thế giới, bao gồm các website hàng đầu như Yahoo, Alibaba, Weibo, Sina, BuzzFeed, Flickr, StumbleUpon, 4Shared và Samsung dễ dàng bị tấn công DROWN MitM.

Bên cạnh phần mềm mã nguồn mở OpenSSL, Internet Information Services (IIS) phiên bản 7 của Microsoft và thư viện mã hóa Network Security Services (NSS) cùng các phiên bản cũ hơn, được tích hợp vào rất nhiều sản phẩm máy chủ cũng có nguy cơ bị tấn công DROWN.

Việc khai thác lỗ hổng DROWN có thể được thực hiện trong vài phút và tin tặc đã có được trong tay chi tiết về lỗ hổng.

Tin tốt là các nhà nghiên cứu đã phát hiện và phát hành bản vá ngay lập tức. Ngoài ra các quản trị website có thể kiểm tra việc tồn tại lỗ hổng website mình tại đây.

Cách bảo vệ máy chủ:

- Người dùng OpenSSL 1.0.2 được khuyến cáo nâng cấp lên OpenSSL 1.0.2g.

- Người dùng OpenSSL 1.0.1 được khuyến cáo nâng cấp lên OpenSSL 1.0.1s.

Đảm bảo vô hiệu hóa SSLv2 và không sử dụng chung khóa riêng tư với nhiều máy chủ khác nhau. Bạn có thể truy cập vào website DROWN Attack hoặc blog của chuyên gia mã hóa Matthew Green để có chi tiết kĩ thuật về lỗ hổng.

THN