Khôi phục dữ liệu theo thời gian thực với Bảo vệ dữ liệu liên tục (CDP)

Quay lại chỉ vài giây trước khi bị tấn công

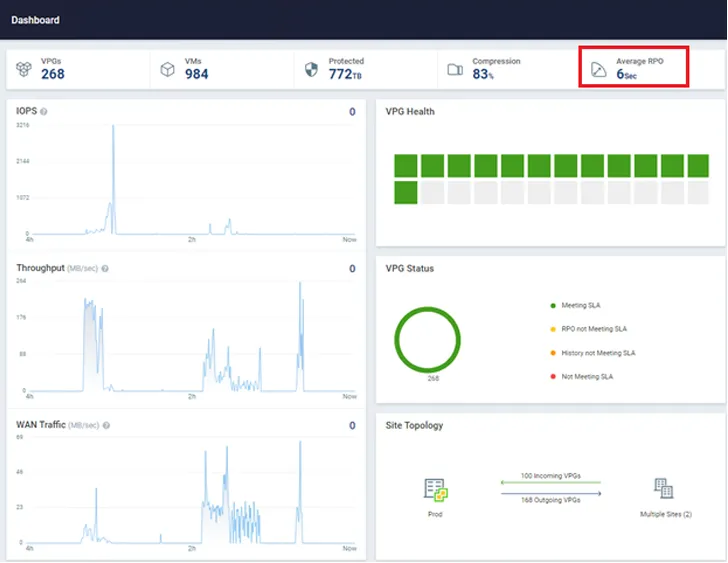

Zerto, một công ty thuộc Hewlett Packard Enterprise, có thể giúp bạn phát hiện và khôi phục khi bị tấn công ransomware gần như theo thời gian thực. Giải pháp này tận dụng Bảo vệ dữ liệu liên tục (CDP) để đảm bảo tất cả khối lượng công việc có Mục tiêu điểm khôi phục (RPO) thấp nhất có thể. Điều giá trị nhất về CDP là nó không sử dụng ảnh chụp nhanh, tác nhân hoặc bất kỳ phương pháp bảo vệ dữ liệu định kỳ nào khác. Zerto không ảnh hưởng đến khối lượng công việc sản xuất và có thể đạt được RPO trong khoảng từ 5 đến 15 giây trên hàng nghìn máy ảo cùng một lúc. Ví dụ, môi trường trong hình ảnh bên dưới có gần 1.000 máy ảo được bảo vệ với RPO trung bình chỉ là sáu giây!

Bảo vệ theo Trung tâm Ứng dụng

Phân máy ảo của bạn thành các nhóm để Kiểm soát Cấp độ Ứng dụng

Bạn có thể bảo vệ máy ảo của mình với phương pháp tiếp cận theo trung tâm ứng dụng của Zerto bằng cách sử dụng Nhóm Bảo vệ Ảo (VPG). Nhóm VM logic này đảm bảo rằng toàn bộ ngăn xếp ứng dụng của bạn có thể được khôi phục trong một đơn vị gắn kết duy nhất, với các điểm kiểm tra được thực hiện chỉ cách nhau vài giây tính từ cùng một thời điểm trên nhiều VM trong nhóm.

Phát hiện mã hóa theo thời gian thực, ngay trên dòng

Nhận cảnh báo sớm khi xảy ra tấn công

Zerto có tính năng phát hiện các cuộc tấn công ransomware có thể xảy ra theo thời gian thực, không giống như các sản phẩm khác cần đợi sao lưu hoàn tất trước khi quét dữ liệu. Zerto quét dữ liệu trực tuyến theo thời gian thực khi nó được sao chép, cung cấp cho bạn dấu hiệu cảnh báo sớm nhất về khả năng xảy ra tấn công mạng trong môi trường của bạn.

Hãy xem một cuộc tấn công ransomware và khôi phục bằng Zerto trông như thế nào.

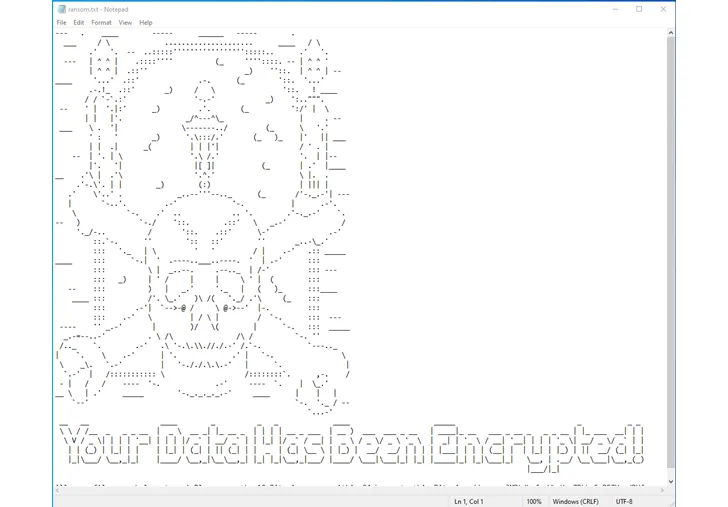

Trong tình huống tấn công mạng thực tế, bạn sẽ không chủ động mã hóa các tệp của mình. Rõ ràng là máy chủ trong hình này đã bị nhiễm ransomware, mã hóa các tệp được lưu trữ bên trong nó.

Sau một cuộc tấn công ransomware, tất cả các tệp sẽ bị mã hóa và không thể sử dụng được.

Sử dụng Zerto, ngay trong giai đoạn đầu của cuộc tấn công mạng, bạn sẽ thấy cảnh báo được kích hoạt trong bảng điều khiển Zerto, cho biết hoạt động đáng ngờ tiềm ẩn trên máy ảo của bạn. Bạn có thể phân tích chi tiết để xem chính xác ổ đĩa nào đang tạo ra hoạt động bất thường, cho phép bạn nhanh chóng xác định các máy bị nhiễm, hạn chế phạm vi ảnh hưởng và tạo ra dòng thời gian các sự kiện để hỗ trợ điều tra và giám định pháp y sau khi khôi phục, như hình ảnh này hiển thị.

Khôi phục tệp tức thời theo cấp độ

Khôi phục ứng dụng hoặc máy ảo - hoặc thậm chí khôi phục chi tiết đến từng tệp tin

Khi bị tấn công, bạn sẽ nhận được cảnh báo tự động qua email hoặc thông báo từ các API mở rộng của Zerto, cho phép bạn hành động nhanh chóng. Bạn có thể khôi phục các tệp trực tiếp trở lại máy ảo theo thời gian thực, chỉ từ vài giây trước khi sự kiện mã hóa xảy ra, đảm bảo giảm thiểu mất dữ liệu.

Hình ảnh bên dưới cho thấy cách thực hiện. Đầu tiên, chọn Khôi phục, sau đó chọn Tệp.

Tiếp theo, chọn máy ảo bạn muốn khôi phục. Sau khi bạn đã thực hiện các lựa chọn này, bạn có thể duyệt qua khả năng ghi nhật ký độc đáo của Zerto. Bạn sẽ thấy có hơn 700 điểm thời gian, chỉ cách nhau vài giây, mà bạn có thể khôi phục. Điều này đảm bảo RPO của bạn ở mức thấp nhất có thể. Sau đó, bạn sẽ xem xét các điểm kiểm tra này, xác định các điểm mà Zerto đánh dấu là đáng ngờ. Sau đó, bạn có thể quay lại xa hơn một chút và kiểm tra các điểm được đánh dấu là sạch. Quá trình này cho phép bạn khôi phục trực tiếp trước khi hoạt động đáng ngờ được phát hiện.

Bây giờ, bạn có thể duyệt qua các tệp và thư mục mà bạn muốn khôi phục bằng cách sử dụng một trình hướng dẫn đơn giản. Chọn các tệp bạn muốn khôi phục, chọn một bộ thông tin xác thực để xác thực vào máy ảo và nhấn Khôi phục, như được hiển thị bên dưới.

Các tệp của bạn bây giờ sẽ được khôi phục trực tiếp trở lại trên môi trường Production mà không cần sử dụng bất kỳ tác nhân nào bên trong hệ điều hành và chỉ mất vài giây dữ liệu.

Quá trình khôi phục diễn ra nhanh chóng và dễ dàng thực hiện, với ít gián đoạn nhất cho bất kỳ tổ chức nào.

Bây giờ, hãy xem xét cách chúng tôi khôi phục trong trường hợp xảy ra tấn công quy mô lớn ảnh hưởng đến nhiều máy ảo hoặc thậm chí hàng trăm máy ảo cùng một lúc. Bằng cách sử dụng chức năng chuyển đổi dự phòng trong Zerto, bạn có thể kích hoạt chuyển đổi dự phòng hoàn toàn cho tất cả VPG được chọn và các VM bên trong chúng sang một trang web thứ cấp. Trang web thứ cấp này có thể là một trang web VMware khác, Hyper-V hoặc thậm chí là một cloud công cộng. Với khả năng tự động hóa và điều phối, chuyển đổi dự phòng Zerto có thể đạt được những lợi ích như:

- Khôi phục hàng nghìn VM với RTO tính bằng phút

- Cấp lại IP đầy đủ cho mỗi VM, nếu cần thiết

- Khôi phục trực tiếp vào kho lưu trữ trên môi trường Production theo lựa chọn của bạn mà không cần di chuyển thêm (chẳng hạn như Storage vMotion)

- Khôi phục trực tiếp trở lại máy tính trên môi trường Production mà không cần bất kỳ bước nào khác như vMotion

Loại khôi phục này lý tưởng cho khôi phục an ninh mạng vì việc khôi phục trên quy mô lớn có thể khó đạt được với các công cụ sao lưu không được thiết kế để khôi phục quy mô lớn.

Chuyển đổi dự phòng nhanh chóng sang trang web thứ cấp với tự động hóa và điều phối: Di động hóa, Di chuyển và Khôi phục với quy trình tự động

Như bạn có thể thấy, Zerto có một số khả năng độc đáo và thú vị khi nói đến khả năng phục hồi ransomware.

Tóm tắt lại:

- Zerto cho phép bạn khôi phục trong vài phút đến chỉ vài giây trước khi bị tấn công, từ các tệp và thư mục đến hàng nghìn VM tạo ra các ứng dụng phức tạp.

- Phát hiện mã hóa theo thời gian thực, trực tuyến giúp xác định hoạt động bất thường, hạn chế phạm vi ảnh hưởng và cung cấp tín hiệu cảnh báo sớm nhất về khả năng xảy ra tấn công.

- Một bộ tự động hóa và điều khiển đầy đủ và không cần thêm bất kỳ công cụ nào khác để đảm bảo việc khôi phục quy mô lớn của bạn diễn ra nhanh chóng và dễ dàng nhất có thể.

Theo The Hacker News.