Các nhà nghiên cứu đã phát hiện ra hai kỹ thuật có thể cho phép kẻ tấn công vượt qua nhật ký kiểm tra (audit logs) hoặc tạo ra các mục đầu vào ít nghiêm trọng hơn khi tải xuống tệp từ SharePoint.

Microsoft SharePoint là một nền tảng cộng tác trực tuyến tích hợp với Microsoft Office và 365, chủ yếu hoạt động như một hệ thống quản lý tài liệu và lưu trữ dữ liệu.

Nhiều công ty sử dụng SharePoint để quản lý và làm việc cùng nhau trên các tài liệu, tạo trang web và hệ thống mạng nội bộ, tự động hóa các quy trình làm việc phức tạp và các ứng dụng quản lý nội dung doanh nghiệp.

Do tính nhạy cảm của dữ liệu SharePoint, nhiều công ty kiểm tra các sự kiện quan trọng, chẳng hạn như tải xuống dữ liệu, để kích hoạt cảnh báo trong các công cụ bảo mật truy cập đám mây, công cụ chống mất mát dữ liệu và nền tảng quản lý thông tin và sự kiện bảo mật (SIEM).

Các nhà nghiên cứu tại Varonis Threat Labs đã phát hiện hai kỹ thuật đơn giản cho phép người dùng vượt qua nhật ký kiểm tra hoặc tạo ra các sự kiện ít nhạy cảm hơn bằng cách tải xuống dữ liệu theo một cách nhất định hoặc ngụy trang nó thành các hành động đồng bộ hóa dữ liệu.

Đánh cắp dữ liệu trong âm thầm

Kỹ thuật đầu tiên được mô tả trong báo cáo của Varonis tận dụng tính năng "Mở trong Ứng dụng" của SharePoint, cho phép người dùng mở tài liệu bằng các ứng dụng như Microsoft Word thay vì sử dụng trình duyệt web, là tùy chọn mặc định.

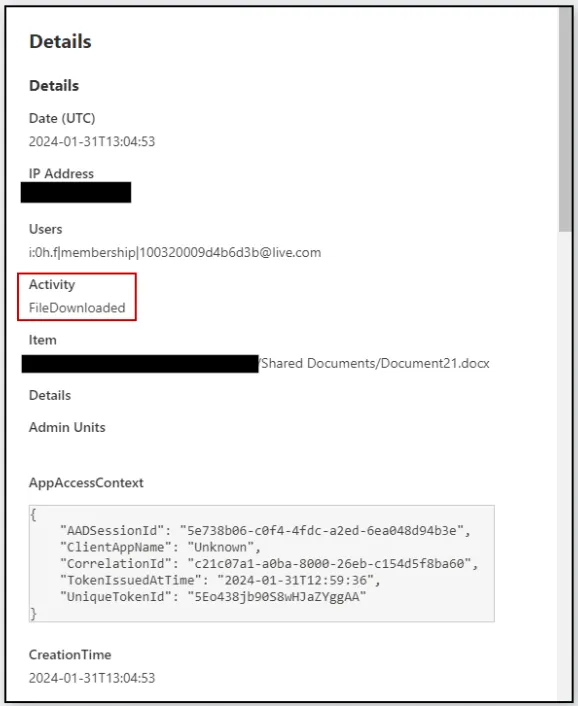

Sử dụng tính năng này sẽ không tạo ra sự kiện "FileDownloaded" (Tệp đã tải xuống) trong nhật ký kiểm tra của SharePoint, mà thay vào đó, tạo ra một sự kiện "Truy cập" mà quản trị viên có thể bỏ qua.

Việc mở tệp từ vị trí đám mây sẽ tạo ra một lệnh shell với URL không hết hạn từ vị trí của tệp trên điểm cuối đám mây, kẻ tấn công có thể sử dụng URL này để tải tệp xuống mà không bị hạn chế.

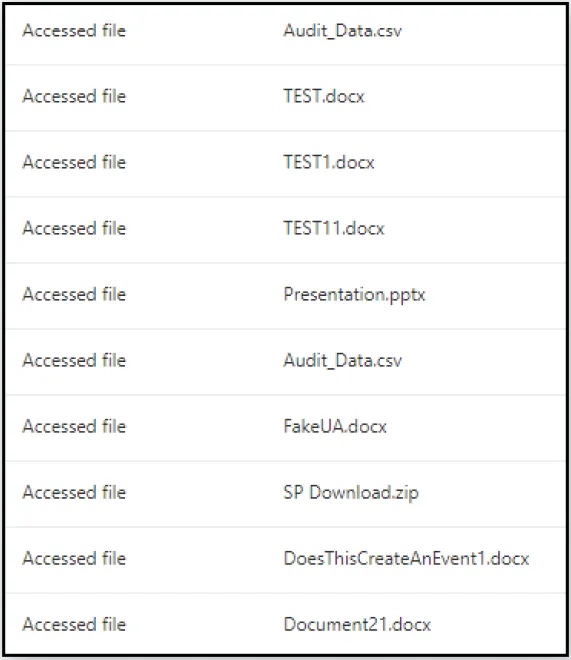

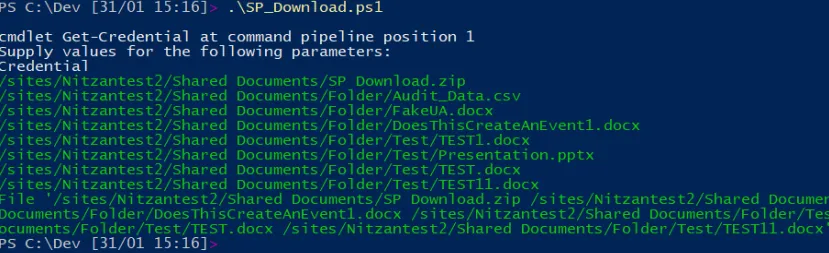

Varonis cũng lưu ý rằng việc lạm dụng tính năng "Mở trong Ứng dụng" có thể được thực hiện thủ công hoặc tự động bằng cách sử dụng script PowerShell tùy chỉnh, cho phép kẻ tấn công đánh cắp nhanh chóng một số lượng lớn các tệp.

Kỹ thuật thứ hai liên quan đến việc giả mạo chuỗi User-Agent của các yêu cầu truy cập tệp để bắt chước Microsoft SkyDriveSync, một dịch vụ được sử dụng để đồng bộ hóa tệp giữa SharePoint và máy tính cục bộ của người dùng.

Thủ thuật này khiến việc tải tệp xuống được thực hiện thông qua trình duyệt hoặc Microsoft Graph API xuất hiện trong nhật ký dưới dạng các sự kiện đồng bộ hóa dữ liệu ("FileSyncDownloadedFull"), làm giảm khả năng các nhóm bảo mật kiểm tra chi tiết.

Trong trường hợp này, việc thay đổi chuỗi User-Agent và đánh cắp tệp sau đó cũng có thể được thực hiện thủ công hoặc thông qua script PowerShell để tự động hóa quy trình.

Xử lý vấn đề

Varonis đã báo cáo các lỗ hổng này vào tháng 11 năm 2023 và Microsoft đã thêm chúng vào danh sách các lỗi cần được khắc phục trong tương lai.

Tuy nhiên, mức độ nghiêm trọng của các vấn đề này được đánh giá là trung bình, vì vậy chúng sẽ không được khắc phục ngay lập tức. Do đó, quản trị viên SharePoint cần nhận thức được những rủi ro này và học cách xác định và giảm thiểu chúng cho đến khi các bản sửa lỗi hoàn thiện.

Varonis khuyến nghị theo dõi lượng hoạt động truy cập cao trong một khung thời gian ngắn và sự xuất hiện của các thiết bị mới từ các vị trí bất thường, đây có thể là dấu hiệu của việc đánh cắp dữ liệu trái phép.

Ngoài ra, các nhóm bảo mật được khuyến nghị kiểm tra kỹ các sự kiện đồng bộ hóa để tìm ra các bất thường về tần suất và dung lượng dữ liệu, đồng thời cố gắng xác định các hoạt động bất thường.

BleepingComputer đã liên hệ với Microsoft để tìm hiểu thêm về kế hoạch giải quyết các vấn đề do Varonis nêu ra, và một phát ngôn viên đã gửi tuyên bố sau:

Chúng tôi biết về báo cáo này và khách hàng của chúng tôi không cần phải thực hiện bất kỳ hành động nào. Chúng tôi xác nhận rằng sản phẩm đang hoạt động như mong đợi, bằng cách phát hiện tệp được truy cập và báo cáo thông qua nhật ký kiểm tra.

Các sản phẩm và nhà cung cấp dịch vụ bảo mật nên sử dụng FileAccessed, FileDownloaded, cùng với hai dấu hiệu liên quan đến đồng bộ hóa, các sự kiện kiểm tra FileSyncDownloadedFull và FileSyncDownloadedPartial để theo dõi quyền truy cập tệp. - Phát ngôn viên Microsoft cho biết

Theo BleepingComputer.