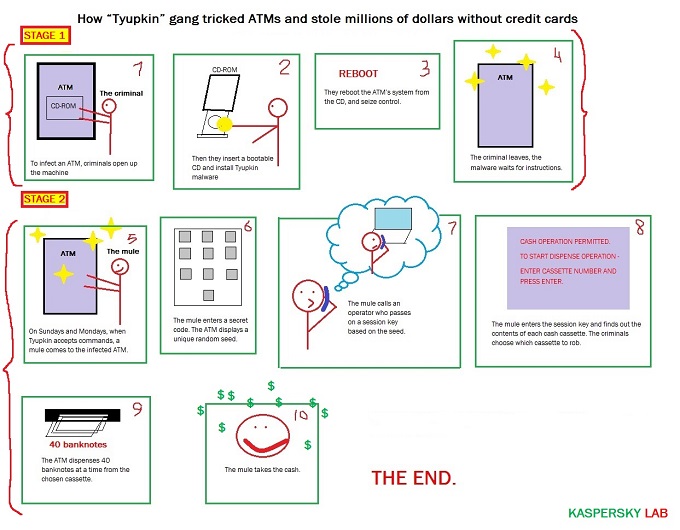

Nhóm tội phạm ở Đông Âu đã thực hiện một đợt tấn công vào những máy rút tiền tự động (ATM) để đánh cắp số thẻ ghi nợ của chính người dùng. Chúng tấn công chống lại ngân hàng bằng việc sử dụng mã độc cho phép bất kỳ ai cũng có thể rút tiền từ máy ATM mà không cần phải làm giả hay đánh cắp chính thẻ tín dụng của người đó. Các nhà nghiên cứu tại Kaspersky Lab, kết hợp với cảnh sát Interpol hôm nay cho biết họ đã phát hiện các phần mềm độc hại Tyupkin trên hơn 50 máy; hầu hết là những máy ATM từ một nhà sản xuất đặc biệt chạy phiên bản 32-bit của Windows bị ảnh hưởng từ đợt tấn công này. Các phần mềm độc hại Tyupkin là một ví dụ cho việc những kẻ tấn công lợi dụng những yếu kém trong cơ sở hạ tầng của ATM. Kaspersky khuyến cáo các ngân hàng nên xem xét lại vấn đề an ninh máy ATM của mình cùng với cơ sở hạ tầng mạng và nên xem xét đầu tư thêm vào các giải pháp bảo mật chất lượng. Thực tế là có rất nhiều máy ATM chạy trên một số hệ điều hành với các điểm yếu được phát hiện và sự thiếu vắng các giải pháp bảo mật là một vấn đề cần được giải quyết khẩn trương. Theo báo cáo từ phía Hoa Kỳ, hầu hết những yêu cầu kiểm tra Tyupkin đối trên VirusTotal bắt nguồn từ Nga với một số lượng giới hạn về mẫu mã. Các nhà nghiên cứu Kaspersky đã thấy một số biến thể của phần mềm độc hại này với những sự phát triển tinh vi trong từng phần khác nhau. Mới nhất, phiên bản .d, bao gồm tính năng chống gỡ lỗi (anti debug) và chống mô phỏng (chạy phần mềm trong emulator để phát hiện hành vi). Ngoài ra nó cũng vô hiệu hoá phần mềm bảo mật ứng dụng từ một nhà cung cấp cụ thể nào đó.

Trong khi tất cả các kỹ thuật này nhằm mục đích duy nhất là để tránh khỏi sự phát hiện và kiểm tra các phần mềm độc hại đó, nhóm tội phạm đã bỏ ra rất nhiều công sức để đảm bảo họ có thể truy cập trực tiếp vào tài khoản của người sử dụng. Các phần mềm độc hại được cấu hình để chỉ chạy vào các thời điểm cụ thể và quan trọng là giúp truy cập vào các máy ATM bị dính mã độc. Khi mật mã được nhập chính xác, phần mềm độc hại sẽ hiển thị có bao nhiêu tiền có sẵn trong tài khoản và cho phép nhóm tội phạm tấn công vào hình thức truy cập vật lý trên máy ATM để lấy đi 40 đơn vị tiền tệ từ những cassette đã được lựa chọn.

Những tên tội phạm nhắm vào từng máy ATM riêng lẻ sau đó cài đặt các phầm mềm độc hại lên nó bằng cách tải lên từ một đĩa CD boot. Sẽ có hai tập tin được sao chép: một thực thi và một tập tin gỡ rối. Và chúng sẽ được gỡ bỏ sau khi một registry được tạo ra để thực thi. Các phần mềm độc hại chờ đợi người sử dụng và nó chỉ được thực thi vào đêm Chủ Nhật và Thứ Hai. Các nhà nghiên cứu cho biết một khi tội phạm nhập thành công mật khẩu, sẽ có một nhắc nhở để nhập chính xác số cassette để có thể nhận được 40 tờ bạc từ chính máy ATM đó. Các phần mềm độc hại cũng vô hiệu hóa mạng lưới tại khu vực địa phương, và đặc biệt có khả năng phá vỡ bất cứ trình xử lý sự cố từ xa nào. Đầu năm nay những nhà quản lý Mỹ đã đưa ra cảnh báo tới các ngân hàng về vấn đề tin tặc đã tấn công với mục đích truy cập và thay đổi giao diện quản lý trên máy ATM. Lợi dụng sơ hở này chúng đã chiếm đoạt hàng triệu đô chỉ trong 1 ngày. Không dừng lại ở đó tính đến thời điểm hiện tại chúng đã chiếm đoạt thành công hơn 40 triệu đô.

threatpost