Các nhà nghiên cứu bảo mật đã phát hiện ra một “malware biến hình” có khả năng chọn trở thành mã độc tống tiền hay đào tiền ảo tùy theo lựa chọn nào thu lợi nhuận nhiều hơn. Mã độc tống tiền sẽ khóa máy tính và mã hóa dữ liệu của bạn cho đến khi bạn chịu trả một khoản tiền chuộc cho chìa mã hóa để mở khóa. Mã độc đào tiền ảo thì lợi dụng CPU của máy tính bị nhiễm để đào tiền ảo. Cả hai loại mã độc đào tiền ảo và mã độc tống tiền đều là những mối nguy hại lớn nhất năm nay và có nhiều điểm chung như: Không phức tạp về hình thức tấn công, hướng đến lợi nhuận, không quy định đối tượng và sử dụng đến tiền ảo. Tuy nhiên, do khóa máy tính lại chưa chắc đã tống tiền được nạn nhân nếu người đó không có gì quan trọng để mất, trong vài tháng qua tội phạm mạng đã chuyển sang hình thức mã độc đào tiền ảo để kiếm lời bằng máy tính của nạn nhân.

Các nhà nghiên cứu của công ty bảo mật từ Nga Kaspersky Labs đã phát hiện một biến thể của mã độc tống tiền họ Rakhni, đi kèm khả năng mới: đào tiền ảo.

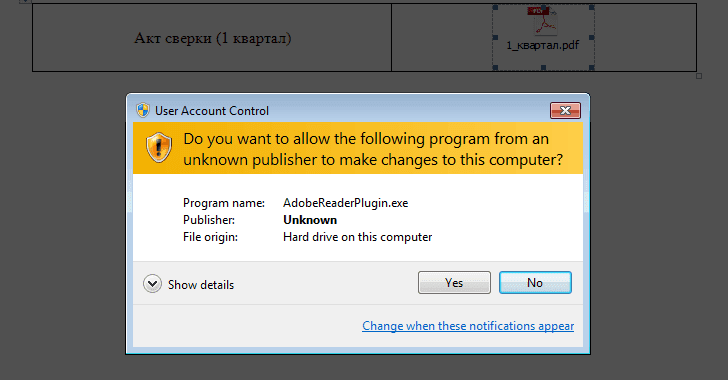

Được viết bằng ngôn ngữ lập trình Delphi, malware Rakhni được lây lan bằng email spear-phishing với file đính kèm là file DOC. Khi mở lên, người dùng sẽ được yêu cầu lưu lại tài liệu để bắt đầu chỉnh sửa. Tài liệu này có icon của file PDF. Khi mở lên, mã độc sẽ khởi chạy, tạo ra một báo lỗi giả để người dùng nghĩ máy tính còn thiếu 1 file hệ thống để mở được tài liệu này.

Cách “malware biến hình” này quyết định thực hiện tấn công như thế nào

Tuy nhiên, trong nền, malware này sẽ thực hiện nhiều phương thức kiểm tra chống VM và sandbox để xác định liệu có thể lây nhiễm mà không bị phát hiện. Khi đủ điều kiện, malware sẽ có một số bài thử cuối cùng để chọn hình thức tấn công: mã độc tống tiền hay mã độc đào tiền ảo.

- Mã độc tống tiền: Nếu hệ thống của nạn nhân có thư mục “Bitcoin” trong mục AppData.

Trước khi mã hóa file bằng thuật toán mã hóa RSA-1024, malware sẽ tắt mọi tiến trình theo danh sách các ứng dụng thường dùng đã định sẵn, rồi mở lên một thư tống tiền định dạng TXT.

- Mã độc đào tiền ảo: Nếu không có folder “Bitcoin” và máy tính có nhiều hơn hai bộ vi xử lý logic.

Nếu hệ thống bị lây nhiễm mã độc đào tiền ảo, tiện ích MinerGate sẽ bắt đầu đào đồng Monero (XMR), Monero Original (XMO) và Dashcoin (DSH) trong nền.

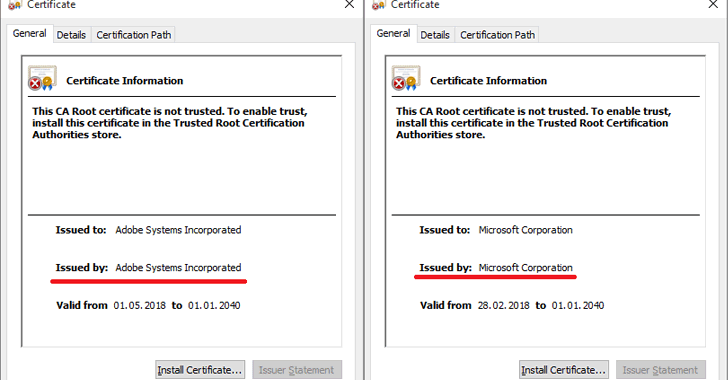

Bên cạnh đó, malware này cũng sử dụng tiên ích CertMgr.exe để cài các chứng chỉ root giả danh từ Microsoft Corporation và Adobe Systems Incorporated để ngụy trang bộ đào tiền ảo như một ứng dụng đáng tin cậy.

- Kích hoạt chế độ worm: Nếu không có folder “Bitcoin” và chỉ có một bộ vi xử lý logic

Chế độ này cho phép “malware biến hình” tự chép sang các máy tính trên cùng mạng nội bộ sử dụng chung tài nguyên.

Các nhà nghiên cứu cho biết: “Với mỗi máy tính được liệt kê, Trojan này sẽ kiểm tra liệu thư mục Users có được chia sẻ không và nếu có, tự chép vào thư mục \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup của mỗi người dùng.”

Dù là hình thức tấn công nào, malware này sẽ kiểm tra xem có trình duyệt virus đã định sẵn nào đang hoạt động. Nếu không có tiến trình nào như thế, malware này sẽ chạy một số lệnh cmd để tắt Windows Defender.

Chưa hết: “Malware biến hình” còn có cả tính năng của spyware!

“Một thông tin thú vị khác đó là malware này còn có cả tính năng của spyware. Trong các thông tin gửi đi có cả danh sách các ứng dụng đang chạy và screenshot đính kèm”

Biến thể malware này chủ yếu tấn công người dùng ở Nga (95,5%), một lượng nhỏ khác ở Kazakhstan (1,36%), Ukraine (0.57%), Germany (0.49%), và India (0.41%). Cách tốt nhất để tự vệ để tránh các cuộc tấn công đó là không bao giờ mở các file hay đường link có vẻ nguy hiểm đính kèm trong email. Ngoài ra, luôn backup thông tin thường xuyên và cập nhật phần mềm diệt virus của bạn.

THN